【第1回】基本から始めるゼロトラスト では、ゼロトラストの概要、ゼロトラストを実現するための技術要素 について、まとめてみました。

今回は、ゼロトラスト セキュリティの技術要素の一つである「アクセス コントロール (認証/認可, シングルサインオン(SSO))」を実現するためのサービスの一つである、「Azure Active Directory Identity Protection」について、自分の整理も兼ねて、まとめてみようと思います。

Azure Active Directory Identity Protection とは

Azure Active Directory は、Azure 環境における認証/認可のみではなく、Microsoft 365 (Teams, Exchange Online, SharePoint Online など) への認証、SaaS サービスへのシングルサインオン (SSO) などの様々な用途で使用されており、組織外(外部)からの脅威にさらされています。

Azure Active Directory Identity Protection では、ID (Identity) ベースの2種類のリスク (ユーザー リスク, サインイン リスク) の検出、検出したリスク レベル (低, 中, 高) に応じて、リスクを検知したユーザーのアクセスをブロックしたり、多要素認証 (MFA) の強制、パスワードの変更を強制するなどの制御を実施することが可能になります。

また、Azure Active Directory 条件付きアクセス機能の条件に リスク レベル を追加したり、Azure Sentinel (SEIM/SOAR) と連携し、リスク レベルに応じたカスタマイズした自動応答によるセキュリティ対策を実施することが可能です。

なお、本サービスを使用するためには、保護したいユーザー( ID ) 分、Azure AD Premium P2 ライセンスを購入する必要があります。

Azure Active Directory Premium P2 ライセンスについては、以下の URL を参照

ID (Identity) ベースの2種類のリスク (ユーザー リスク, サインイン リスク) について、まとめてみようと思います。

ユーザー リスク

ユーザー リスク では、特定のユーザー ( ID ) が侵害されている可能性があることが検出されます。

検出されるリスク

- 漏洩した資格情報 : ユーザー ( ID ) の有効な資格情報が漏洩したことを示します。

- Azure AD 脅威インテリジェンス : Microsoft 内部/外部の脅威インテリジェンスのソース (セキュリティ研究者、Microsoft セキュリティ チームなど) に基づいて、特定のユーザー ( ID ) にとっての異常なアクティビティ、既知の攻撃パターンに合致するアクティビティを検出します。

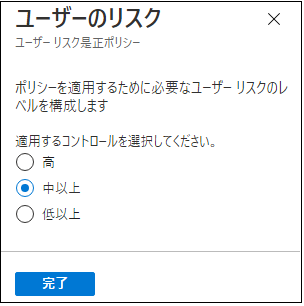

ユーザー リスク ポリシー設定 (Azure ポータル)

- 割り当て : ユーザー リスク ポリシーを適用/除外するユーザー/グループを設定

- ユーザーのリスク : ポリシーを適用するためのリスク レベルを「低以上」,「中以上」,「高」から選択

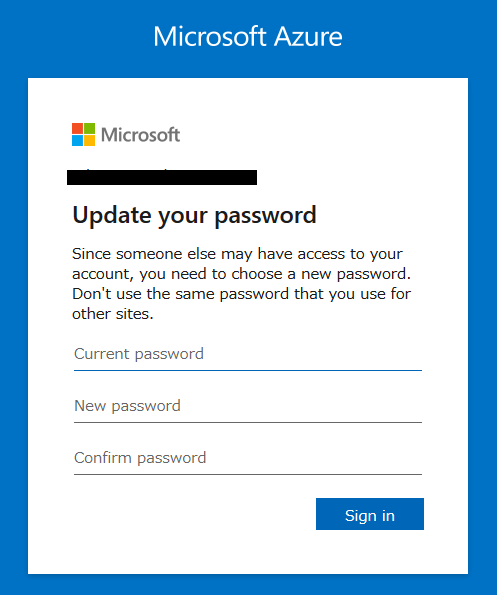

- アクセス : 「アクセスのブロック」,「アクセスを許可」+「パスワードの変更が必要」から選択

※ 「アクセスを許可」+「パスワードの変更が必要」 を選択した場合、「ユーザーのリスク」で設定した リスク レベル 以上のリスクが検出されたユーザー ( ID ) がサインインする際に、パスワードの変更を強制させることが可能になります。

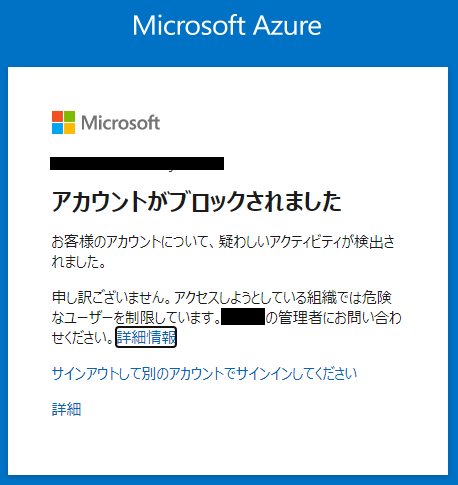

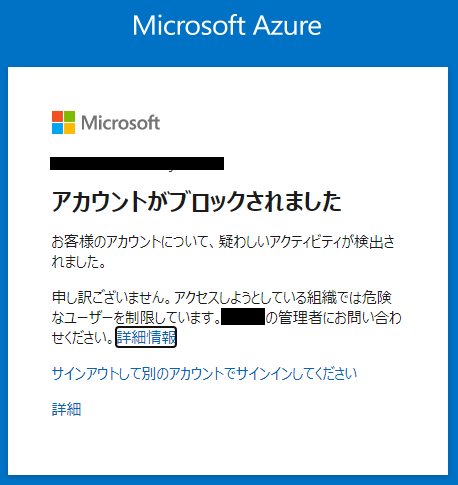

※ 「アクセスのブロック」 を選択した場合、「ユーザーのリスク」で設定した リスク レベル 以上のリスクが検出されたユーザー ( ID ) によるサインインがブロックされます。

サインイン リスク

サインイン リスク では、特定の認証要求が ユーザー ( ID ) 本人によって承認されていない可能性があることが検出されます。

検出されるリスク

サインイン リスクで検出されるリスクの詳細については、以下の URL を確認。

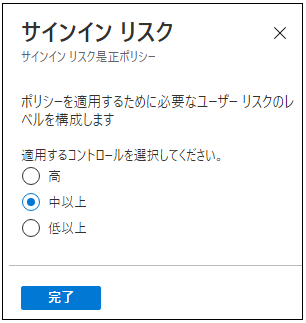

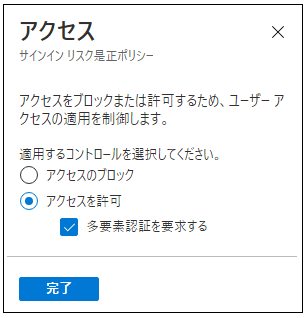

サインイン リスク ポリシー設定 (Azure ポータル)

- 割り当て : ユーザー リスク ポリシーを適用/除外するユーザー/グループを設定

- ユーザーのリスク : ポリシーを適用するためのリスク レベルを「低以上」,「中以上」,「高」から選択

- アクセス : 「アクセスのブロック」,「アクセスを許可」+「パスワードの変更が必要」から選択

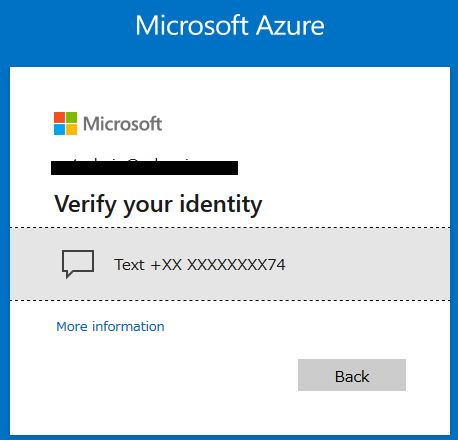

※ 「アクセスを許可」+「多要素認証を要求する」 を選択した場合、「ユーザーのリスク」で設定した リスク レベル 以上のリスクが検出されたユーザー ( ID ) がサインインする際に、多要素認証 (MFA) を強制させることが可能になります。

※ 「アクセスのブロック」 を選択した場合、「サインインのリスク」で設定した リスク レベル 以上のリスクが検出されたユーザー ( ID ) によるサインインがブロックされます。

[補足]

ユーザー リスク ポリシー、サインイン リスク ポリシーの何れにおいても、割り当ての対象/対象外に同じユーザーを指定した場合、「対象外」が優先され、ポリシーの適用がされない動作になるようです。

まとめ

今回は、 ゼロトラスト セキュリティの技術要素の一つである「アクセス コントロール (認証/認可, シングルサインオン(SSO))」を実現するためのサービスの一つである、「Azure Active Directory Identity Protection」について、まとめてみました。

本機能を使用したい場合、保護したいユーザー( ID ) 分、Azure AD Premium P2 ライセンスを購入する必要がありますが、Microsoft 365 Business Premium や Microsoft 365 E5 など、Azure AD Premium P2 を含むライセンスも存在するため、Azure AD Premium P2 ライセンスを購入する前に、Azure AD Premium P2 ライセンスを含むライセンスを既に保持していないかを確認してみると良いかと思います。